Für euch kompaktiert – hier ein paar spannende Neuigkeiten aus der AWS-Wolke. Es geht um CloudShell, CodeBuild, Ubuntu 22 LTS und noch ein paar Kleinigkeiten mehr. Doch genug der vielen Worte, gehen wir ans Eingemachte.

CloudShell-Migration auf Amazon Linux 2023

Aktive Nutzer der praktischen CloudShell werden ab Dezember 2023 nur noch Amazon Linux 2023 anstelle von Amazon Linux 2 nutzen können. Wichtigste Änderung dabei: Python 2 ist nicht mehr installiert. Eine Liste der vorinstallierten Software findet ihr in den Amazon-Docs.

Wenn ihr vor dem Update noch einmal schnell euer CloudShell HOME Directory sichern möchtet, findet ihr ebenfalls in den Docs eine praktische Anleitung dazu.

12 Monate obendrauf: AWS erweitert den EKS-Support auf 26 Monate

Statt wie bisher 14 Monate Updates, Security Patches und Support für EKS Cluster ab Version 1.23 bietet Amazon nun 12 weitere Monate Unterstützung für den verwalteten Kubernetes-Dienst an. Eingeschlossen sind:

- Amazon VPC CNI, kube-proxy, CoreDNS Add-Ons

- EKS Optimized AMIs für Amazon Linux und Bottlerocket

- EKS Fargate

Übrigens: während der Preview-Phase erhebt AWS keine zusätzlichen Gebühren!

AWS CodeBuild jetzt auch für Lambda verfügbar

Ab sofort könnt ihr mit dem vollständig verwalteten Continuous-Integration-Dienst auch Lambda als Compute Mode nutzen. Das bringt in vielen Szenarien sicher deutlich schnellere Build-Zeiten.

Kurze Unterbechung

Das ist dein Alltag?

Keine Sorge – Hilfe ist nah! Melde Dich unverbindlich bei uns und wir schauen uns gemeinsam an, ob und wie wir Dich unterstützen können.

Ihr wollt das selbst ausprobieren? Hier erfahrt ihr, wie das funktioniert.

Ubuntu 22 LTS und Amazon Linux 2023 jetzt auch für EC2 Image Builder verfügbar

Der praktische Dienst zum Bereitstellen von Virtual Machine Images erweitert nun die Liste der wählbaren Basis-OS-Images um:

- Ubuntu 22.04 (LTS)

- Amazon Linux 2023

Ihr kennt diesen Dienst im Kontext von EC2 noch nicht oder stellt AMIs mittels HashiCorp Packer bereit? Dann schaut doch hier einmal, welche Vorteile der EC2 Image Builder bietet.

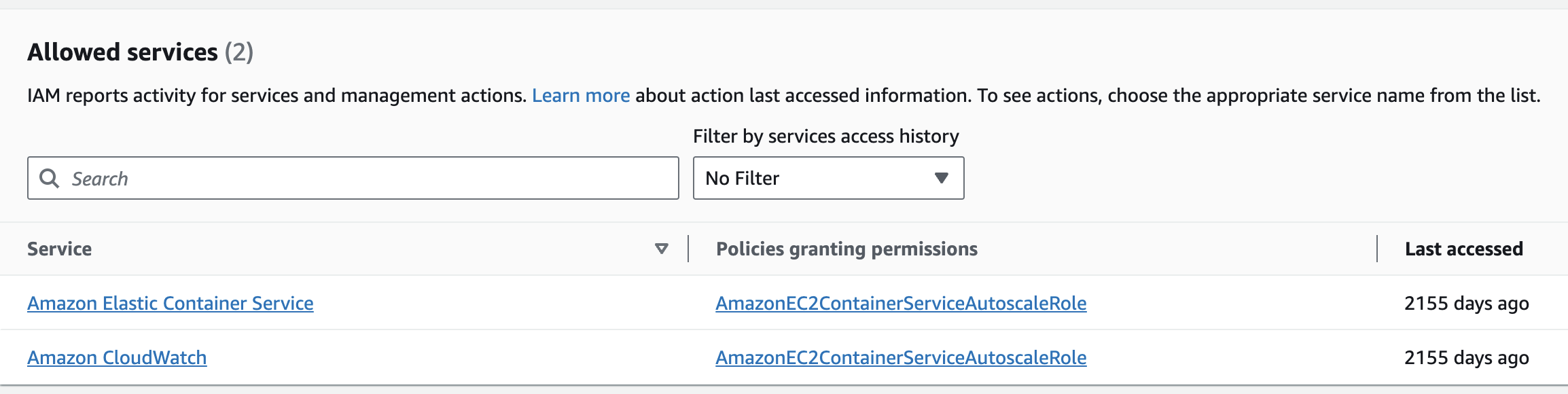

Neu in IAM: 60 weitere Services zeigen letzte Aktivitäten

Praktisch: wenn ihr in der IAM (Identity & Access Management) Console nachschauen möchtet, welcher User oder welche Rolle wann zuletzt auf welchen AWS-Service zugegriffen hat, funktionierte das bisher schon recht einfach – aber nicht vollständig – über den Access Advisor.

Hier mal ein schlechtes Beispiel für eine scheinbar überflüssige Rolle:

Ab sofort werden 60 weitere Services in den Report mit eingeschlossen. Hier findet ihr die vollständige Liste.

Warum ist das sinnvoll? Dem Prinzip „Least Privileges“ folgend, könnt ihr regelmäßig ungenutzte IAM-Ressourcen aufspüren und bereinigen.

Schreibe einen Kommentar